一、事情概览

美国东部标准时间5月12日上午9:44分,链必安-500万美元的丢失。

尽管在事情后,xToken团队第一时间发布声明,并针对被黑原因以及后续补救措施,作出活跃回应;但成都链安·安全团队认为此次xToken被黑事情具备相当程度的典型性,涉及到闪电贷进犯、价格操控等黑客常用进犯套路,因而立即介入剖析,将xToken被黑事情的进犯流程进行梳理,希望以此为鉴,为广大DeFi项目方敲响警钟。

二、事情剖析

在本次被黑事情中,进犯者合计在同一笔买卖中使用了两个典型进犯套路。

其一,黑客使用了闪电贷操作DEX中SNX的价格,从而影响了xSNX中的铸币,旨在到达套利的意图;

其二,黑客使用了xBNT合约中的过错的权限装备,传入预期外的途径地址,从而到达使用空气币完结获利的意图。

接下来,我们一起来还原一下黑客是怎么使用“闪电贷进犯 + 过错权限装备”,完结了整个进犯流程的。

• 准备作业

1、进犯者首要使用闪电贷借出很多资金;

2、别离使用Aave的借贷功用和Sushiswap的DEX等功用,以获取很多的SNX代币;

3、再在Uniswap很多兜售SNX,从而扰乱SNX在Uniswap的价格;

• 进犯开始

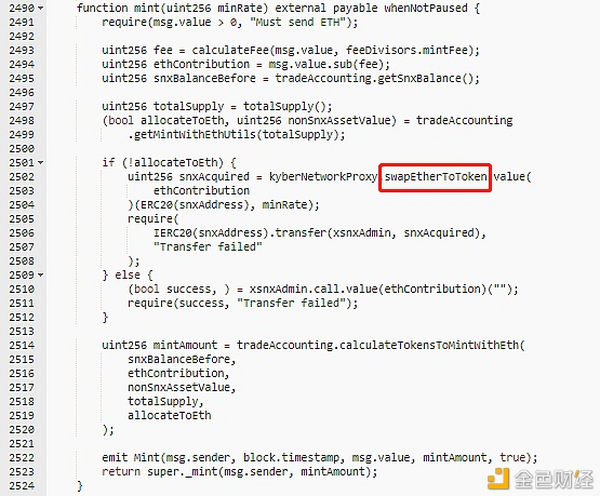

4、使用少量的ETH取得很多的xSNX;

原理解说:

此次进犯者使用了xSNX合约支撑ETH和SNX进行兑换xSNX的机制。详细而言,当用户传入ETH后,合约会将用户的ETH通过Uniswap兑换为等值的SNX之后再进行xSNX的兑换。因为进犯者在“准备作业”中的1~3的操作,此刻Uniswap中的ETH对SNX的价格是被操纵的,这就使得少量的ETH能够兑换很多的SNX,从而再兑换很多的xSNX。

• 进犯收尾

5、进犯者在Bancor中售卖获利,因为Bancor中的价格并未受到影响,因而价格彼时仍然是正常的。此刻进犯者得以套利,之后归还闪电贷;

• 第2次进犯开始

6、再使用取得的赢利来兑换很多的xBNT。

原理解说:

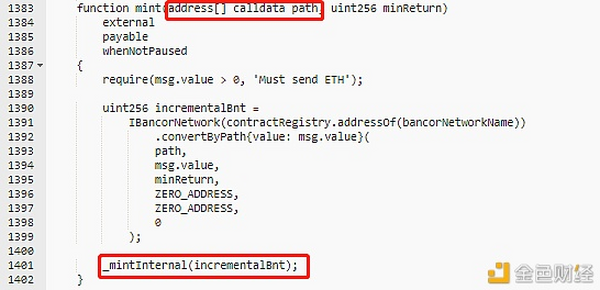

此次进犯者使用了xBNT合约支撑ETH铸币xBNT的功用,合约会将ETH在Bancor中转化为BNT后进行铸造xBNT,但需求留意的是,此铸造函数能够指定兑换途径,即不需求兑换成BNT也可进行铸造,这就使得进犯者能够恣意指定兑换代币的地址。

三、事情复盘

在xToken团队的官方回应中,表达了对此次被黑事情造成的财物丢失深感惋惜,并说到在未来行将推出的产品中会引进一项安全功用,以避免此类进犯。但惋惜的是,因为尚未在整个产品系列中引进这一安全功用,由此导致2500万美元资金丢失。

针对xToken被黑事情,成都链安·安全团队在此提醒,跟着各大DeFi项意图不断发展,整个DeFi世界将越来越多变,新式项目往往会与之前的DeFi项目在各个方面进行交互,如上文提及的Aave和DEX等等。因而,在开发新式DeFi项目之时,不但需求留意本身逻辑的安全与稳定,还要考虑到本身逻辑与使用到的基础DeFi项意图整体逻辑是否合理。

一起,我们主张,各大DeFi项目方也需求活跃与第三方安全公司构建联动机制,通过展开安全协作、建立安全防护机制,做好项意图前置防备作业与日常防护作业,时刻树牢安全意识。

视野开拓

Out of this easoig came a appeciatio of the impotace of the ule of law, due pocess, ad systems of checks ad balaces, suppoted by foudatioal values like justice fo all ad idividual libety.-《美国真相》